No hay forma de evitar un ataque de ransomware. Los hackers intentarán abrirse camino en sus sistemas con la esperanza de obtener incluso el tesoro más pequeño. Lo único que puedes hacer es evitar que obtengan la satisfacción.

En una era de malware prolífico y ataques cibernéticos constantes, la protección debe comenzar a nivel de infraestructura. Si aborda su infraestructura estratégicamente, agregando copias de seguridad con espacio de aire, construyendo por separado, puede aislar su negocio del riesgo y crear una plataforma para el crecimiento.

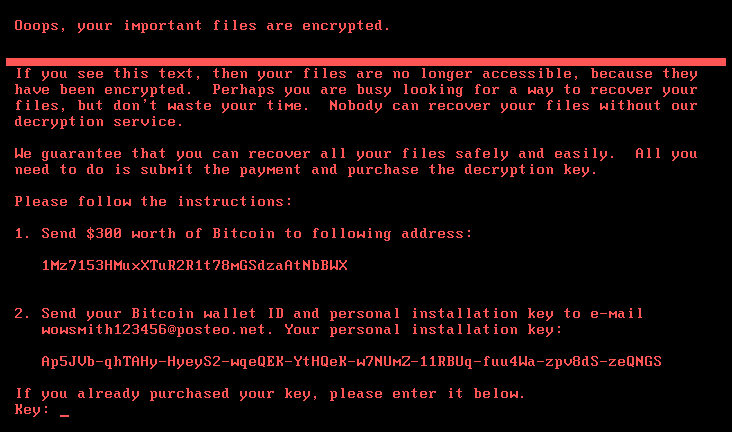

El ransomware existe para paralizar su negocio tanto que no tendrá más remedio que pagar para restaurar sus datos y sistemas. Es un escenario de pesadilla, pero mientras lo veas venir, es uno que puedes evitar.

Comprender los conceptos básicos: ¿qué es un ataque de ransomware?

Por definición, un virus ransomware secuestra sus datos, tomándolos como rehenes para exigir un rescate. Se nutre de una actitud de «Llegaré a ello». Todas esas copias de seguridad que no ha mantenido actualizadas o los sistemas que sabe que necesitan ser un poco más seguros, eso es lo que explotará. Todas las tareas que se acumularon como tareas a realizar durante el tiempo de inactividad se convierten en la razón por la que su negocio está paralizado.

A diferencia de otros tipos de malware, para que el ransomware funcione, tiene que mapear toda su infraestructura. Eso lleva tiempo: un solo vector de infección de ransomware puede excavar en su sistema durante meses, encontrando y controlando todas sus copias de seguridad antes de darse a conocer. Después de todo, si tiene una copia de seguridad segura, todo lo que tiene que hacer es restaurar desde ella y habrá frustrado a los piratas informáticos.

No, en serio. Siempre que su infraestructura esté respaldada correctamente, puede concentrarse más de un ataque de ransomware. Una vez más, su plan de recuperación de desastres tiene que funcionar.

Crear brechas para que un vector de ataque de ransomware caiga

No es exactamente tan simple como hacer una copia y llamarlo un día. Pero hacer una copia de seguridad de sus aplicaciones y datos para evitar el ransomware no es mucho más complicado. La clave es asegurarse de que esas copias de seguridad estén diseñadas de manera que no se pueda acceder a ellas.

Piense en esto: un empleado errante hace clic en el correo electrónico equivocado, abriendo una puerta a un ataque de ransomware. Dentro del sistema, el virus no se contenta solo con la información a la que el empleado puede acceder. En cambio, espera y busca oportunidades para moverse más y más profundamente en el sistema, rayuela a través de cualquier conexión que pueda encontrar.

La mayor parte de la infraestructura está construida como una web: todo está conectado a través de algo. Si desea evitar que las infecciones de ransomware se propaguen, todo lo que tiene que hacer es cortar algunas de esas cadenas, rompiendo las conexiones que permiten que el virus penetre en cada parte de su sistema.

Hay muchas maneras de hacer esto. Las copias de seguridad con espacio de aire se construyen en una distancia literal entre sus copias de seguridad y su sistema principal, mientras que las copias de seguridad externas mantienen una copia de todo bajo llave de forma segura. Si es diligente en mantener esas copias de seguridad actualizadas, deshacerse del ransomware es simplemente una cuestión de cortar las partes infectadas de su infraestructura y restaurar sus copias de seguridad.

Un ejemplo de protección contra ransomware bien hecha

Tome una empresa de servicios con la que trabajamos en SNHC. La empresa sufrió un ataque de ransomware a principios de 2019. Durante varios meses, los hackers estuvieron sentados en sus sistemas, buscando una manera de moverse por los diversos servidores y buscando dónde se guardaban las copias de seguridad.

No lo encontraron. La compañía utiliza el servicio de copia de seguridad gestionada de SNHC, por lo que hace mucho tiempo habíamos construido un sistema que captura y almacena automáticamente las copias de seguridad regulares por separado del entorno de producción donde todos trabajan. Por más que lo intenten, los hackers nunca pudieron llegar a las copias de seguridad.

Cuando finalmente se dieron por vencidos y activaron el cifrado de ransomware, activamos el interruptor proverbial para mover las copias de seguridad a un nuevo entorno de producción aislado y crear una nueva versión «limpia» de los sistemas de producción. Al igual que su predecesor, este estaba igualmente alejado de la infraestructura cotidiana. Los hackers no obtuvieron nada, y el cliente no tuvo ninguna interrupción en sus operaciones normales.

¿Cómo prevenir el ransomware? Finge que es inevitable

Eso es porque es inevitable. Si te enfocas solo en las estrategias de prevención de ransomware, fracasarás. Eventualmente, alguien hará clic en lo incorrecto, se unirá a la red incorrecta, dejará su dispositivo conectado en el lugar equivocado. Simplemente no hay forma de evitar el malware por completo.

En cambio, nos preparamos para ello. En SNHC, observamos las estrategias de los hackers a tiempo completo, aplicando ingeniería inversa a sus técnicas y encontrando formas de interrumpirlas. Es posible que no podamos mantener el mundo a salvo de los ataques de malware, pero podemos evitar que interrumpan su negocio. Contamos con los procesos, las herramientas y, lo que es más importante, expertos 24/7/365 para seguir las mejores prácticas para evitar el malware.

No hay duda de que su equipo de TI está trabajando arduamente para mantener sus datos y sistemas seguros. Pero las copias de seguridad para protegerse contra futuros ataques son la definición de trabajo que es crítica, pero no urgente. Siendo realistas, se busca preocupaciones más apremiantes, nunca obteniendo el tiempo y los recursos necesarios para hacerlo correctamente hasta que es demasiado tarde.

Si desea asegurarse de estar seguro y liberar a TI para hacer cosas mejores, hablemos de las opciones de recuperación ante desastres y veamos cuál podría funcionar para usted.